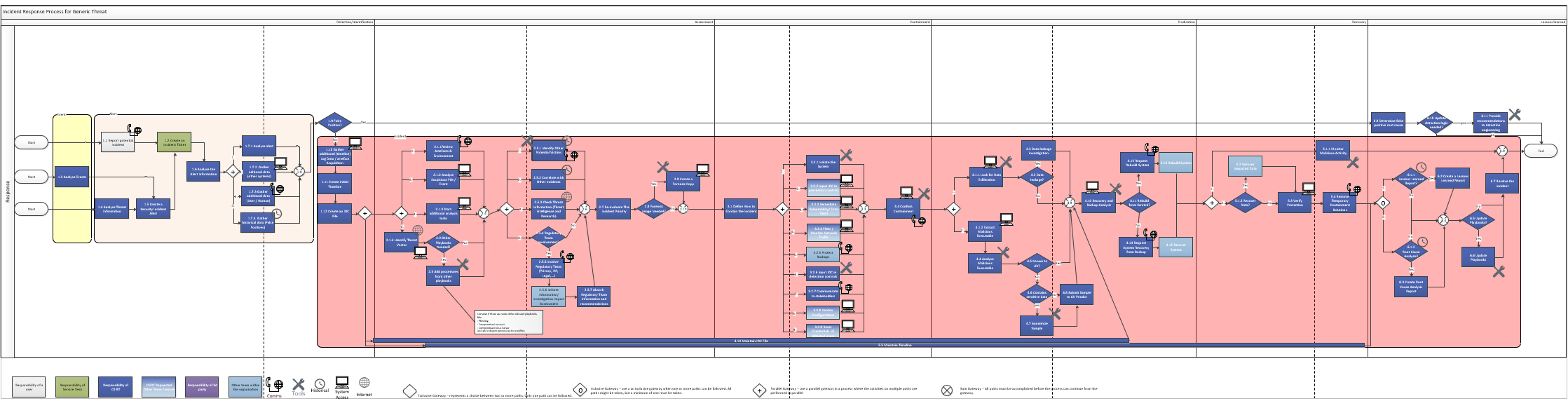

Focus op Incident Response

Incident Lifecycle

Detection/Identification

Wanneer een veiligheidsincident zich voordoet, moet dit zo snel mogelijk worden opgelost om de goede werking van de organisatie te beschermen. In grote omgevingen komen meerdere incidenten per dag voor, maar door een goede gelaagde verdediging, een goede SOC werking om de nodige alarmen te genereren en behandelen, en een Incident Response werking om veiligheidsincidenten met impact spoedig uit de wereld te helpen, blijft de effectieve impact op de werking meestal eerder beperkt. De verdediging is normaal gelaagd opgezet en hoewel een gedeeltelijke omzeiling moet worden onderzocht om te bepalen of verbeteringen aan deze security controls mogelijk zijn, kan de attack chain niet volledig worden doorlopen en blijven de gevolgen beperkt. Zodra echter alle lagen in de verdedigings- en detectiemethodes gefaald hebben en kritieke systemen voor de bedrijfsvoering zijn geimpacteerd, of een veelheid minder belangrijke systemen, is een getraind, multi-disciplinair team de sleutel tot het herstel.

Assessment

Na de Detection/Identification fase, dus bij vaststelling dat er oneigenlijk gebruik wordt gemaakt van de bedrijfssystemen begint een strategische strijd met een deels onzichtbare vijand. Net zoals in een klassieke veldslag zullen de keuzes, veerkracht en slagkracht beslissend zijn voor de uitkomst. Wanneer een grootschalig incident wordt vastgesteld beschikt men over een beperkte hoeveelheid informatie en een veelheid aan prangende vragen. Hoewel beslissingen nemen op basis van beperkte informatie per definitie een minder goed idee is, is dat de werkelijkheid van de meeste incidenten. In eerste instantie is het allerbelangrijkste een goed begrip van de situatie. Welke impact is reeds vastgesteld, op welke systemen, en welke functie vervullen deze systemen binnen de bedrijfsvoering. Wie is verantwoordelijk voor deze systemen en achterliggende processen en wie zijn de key-users? Op basis van deze informatie wordt een incident response team samengesteld die de nodige kennis bevat om het verdere verloop van het incident te coördineren op basis van de inlichtingen die worden verzameld en de inzichten die zij brengen. Essentieel onderdeel in dergelijk team is altijd (minstens 1) incident responder, die kennis heeft over hoe threat actors hun werk doen, waarom en welke verbanden kunnen worden gelegd vanuit die optiek tussen de feiten die voorhanden zijn. Terwijl dit team bijeen wordt gehaald zoeken de incident responders tijdens de assessment naar bijkomende informatie en stellen de eerste extra onderzoeksdaden om context te creëren en een relaas op te bouwen. Essentieel hierbij zijn identificatie van patiënt 0 en het infectie- en spreidingspad. Indien deze niet gekend zijn bestaat er een belangrijke blinde vlek, waarmee men rekening zal moeten houden in het verdere verloop van het incidentproces.

Containment

Het eerste en dringendste doel van het Incident Response team zal zijn om een containment strategie uit te werken. Op basis van de verzamelde informatie worden extra onderzoeken gelast (om bepaalde assumpties te staven met feiten bvb) en bekeken wat de noden zijn om de dreiging en diens impact zo snel mogelijk te stoppen. Belangrijk is dat deze containment gecoördineerd wordt uitgevoerd en op alle lagen tegelijkertijd toegepast om tegen te gaan dat de threat actors worden verleid tot wanhoopsacties omdat ze weten dat ze gespot zijn. We moeten rekening houden met het feit dat er continu nieuwe informatie aan het licht kan komen en we dus steeds klaar moeten zijn om onze strategie aan te passen. Een greep uit acties die we terugvinden in de containment phase zijn bvb systeem- of netwerk isolatie, kwetsbaarheden gebruikt in de aanval wegnemen, extra detectiemethodes en indicatoren configureren in de security infrastructuur, paswoorden van misbruikte accounts resetten, maar ook zorgen dat de backups van geimpacteerde systemen zijn veiliggesteld, communiceren met getroffen partijen, enz...

Eradication

Zodra containment is uitgevoerd en telemetrie bevestigt dat dit succesvol was, begint de taak om de impact (en dus de aanwezigheid van de threat actors) uit te roeien. Waar in de containment fase snelheid essentieel is, wordt dat in deze fase grondigheid. We willen geen achterdeur, geplande taak of malefide user account actief laten zodat de aanvaller later nog terug kan keren of de malware terug gestart wordt. Alle specialisten in het team krijgen onderzoekstaken toegewezen in hun expertisegebied om de hoogste kans te creëren om abnormale elementen te detecteren. Indien er nog onzekerheden of assumpties aan de basis van onze strategie bestaan, worden deze pistes ook onderzocht. Dit is ook de fase waarin de validiteit van zowel geimpacteerde data als systemen wordt geëvalueerd en onderzocht of deze moet worden hersteld uit een eerdere backup.

Recovery

Wanneer de impact is weggenomen, rest ons nog zoveel mogelijk terug te keren naar de oorspronkelijke staat van voor het begin van het incident. Dit doen we door eventueel geimpacteerde (en herstelbare) data terug te zetten en de omgeving te blijven monitoren met gebruik van alle info die we uit vorige fases verzamelden. Zodra besloten wordt dat we voldoende zeker zijn van het einde van dit incident (dit kan lange(re) tijd zijn), gaan we de laatste fase van het incident in.

Lessons Learned

Na de feiten doen we een analyse van het hele proces en durven we in eigen boezem kijken. Terwijl het incident bezig is mag er geen tijd zijn voor vingerwijzen of het zoeken naar potentiële zondebokken; dit brengt geen meerwaarde op dat moment. Het is echter wel belangrijk dat iedereen kan leren uit de fouten die gemaakt werden; zowel tijdens het incident als tijdens de aanloop ernaartoe. Daarom wordt er standaard een 'root cause analysis' en een 'lessons learned' analyse gemaakt. Deze vormt dan de input naar andere processen die ervoor moeten zorgen dat deze ezel zich geen twee keer aan dezelfde steen zal stoten.

Preparation

Hierboven staat beschreven wat er gebeurt wanneer het Incident Response team aan een (groot) incident werkt. De meest belangrijke fase staat hier echter nog niet vermeld. Dat is meteen ook de fase waarin de Incident Responders werken wanneer ze niet op een concrete case aan het werken zijn: 'Preparation'. Voorbereiding is essentieel, en de enige manier waarop je een goede respons kan verwachten is door het IR team de kans te geven zich voor te bereiden en te oefenen. Een security Incident Response Plan bevat de beleidslijnen om te zorgen dat alle potentiële stakeholders tevoren op de hoogte zijn van de werkwijze, bevoegdheden en beperkingen van het IR team. Dit dient dan ook uitgedragen te zijn naar de hele organisatie. Table top oefeningen, die idealiter ook niet IR-diensten betrekken zorgen ervoor dat een goed geoliede machine klaarstaat wanneer de nood het hoogst is en de reputatie en/of de waarde van de organisatie op het spel staan.